DeviceInspector — защита от инсайдеров

Сегодня инсайдеры – настоящий «бич» любой компании. Им проще всего получить и передать конфиденциальную информацию конкурентам, журналистам, просто опубликовать в открытом доступе. Для борьбы с ними применяются различные способы, в том числе и программные.

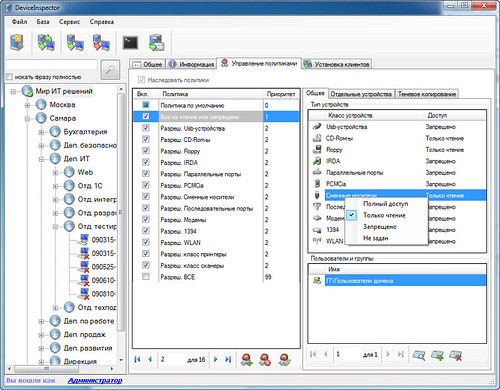

Одной из таких программ, предназначенных для ограничения доступа к различным периферийным устройствам, является DeviceInspector. Бесплатная версия имеет до двух настраиваемых политик доступа и может обеспечить контроль за 10 компьютерами. Время хранения истории теневого копирования – 1 день.

Программа определяет права доступа к различным внешним устройствам. В их число входят дисководы и DVD/CD-ROM-ы, адаптеры WiFi и Bluetooth, USB, FireWire, инфракрасные, COM и LPT-порты. Принтеры USB отдельно не выделены, поэтому контроль печати не обеспечивается. Также не поддерживается работа с мобильными устройствами.

Сменные носители автоматически заносятся в базу устройств, что позволяет применять назначенные для них права доступа для любых защищаемых с помощью программы компьютеров. Для этого достаточно установить для правила доступа признак «Использовать политику в качестве групповой».

Программа поддерживает функцию теневого копирования, что предполагает сохранение точной копии файлов, копируемых пользователем на съемные устройства или дисководы. Эти копии сохраняются в специальном хранилище и позже могут быть проанализированы с помощью встроенной системы анализа. Теневое копирование может быть задано для отдельных пользователей и групп пользователей. Имеется возможность ведения только лога копируемых/перемещаемых файлов.

В программе отсутствует понятие «белого списка» устройств. Вместо него в общей политике можно указать съемный носитель и разрешить к нему доступ с любого компьютера. К отдельным CD-дискам такие разрешения применить не удастся.

Установка клиентских модулей может выполняться различными способами – с помощью групповой политики Active Directory, установкой на рабочем месте, с помощью консоли управления. Сервер программы контролирует не только доступ к устройствам на локальных компьютерах, но и ведет протокол их использования.

Понравилась статья? Поделитесь!